- Автор темы

- #1

Исследователи Varonis обнаружили MaaS-платформу (malware-as-a-service) Atroposia. За 200 долларов США в месяц ее клиенты получают троян удаленного доступа с широкими возможностями, включая: удаленный рабочий стол, управление файловой системой, хищение информации, учетных данных и содержимого буфера обмена, криптовалютных кошельков, подмена DNS, а также встроенный сканер для поиска локальных уязвимостей.

По словам аналитиков, Atroposia имеет модульную архитектуру. Малварь взаимодействует с управляющими серверами по зашифрованным каналам и умеет обходить User Account Control (UAC) для повышения привилегий в Windows. После заражения она обеспечивает устойчивый незаметный доступ к системе жертвы. Ключевыми модулями Atroposia являются:

HRDP Connect запускает скрытый сеанс удаленного рабочего стола в фоновом режиме, позволяя атакующим открывать приложения, читать документы и почту, также в целом взаимодействовать с системой без каких-либо видимых признаков вредоносной активности. Исследователи подчеркивают, что стандартные средства мониторинга удаленного доступа могут «не заметить» происходящее.

Файловый менеджер работает как привычный «Проводник»: злоумышленники могут просматривать, копировать, удалять и запускать файлы. Компонент-граббер ищет нужные данные по расширениям или ключевым словам, упаковывает их в защищенные паролями архивы ZIP и отправляет на управляющий сервер, используя in-memory методы, что минимизирует следы атаки в системе.

Стиллер собирает сохраненные логины, данные криптовалютных кошельков и файлы чатов. При этом менеджер буфера обмена в реальном времени перехватывает все, что копирует пользователь (пароли, API-ключи, адреса кошельков) и сохраняет для атакующих.

Модуль подмены DNS подменяет домены на IP-адреса злоумышленников на уровне хоста, незаметно перенаправляя жертву на подконтрольные хакерам серверы. Это открывает возможности для фишинга, MitM-атак, распространения фальшивых обновлений, внедрения рекламы или малвари, а также кражи данных через DNS-запросы.

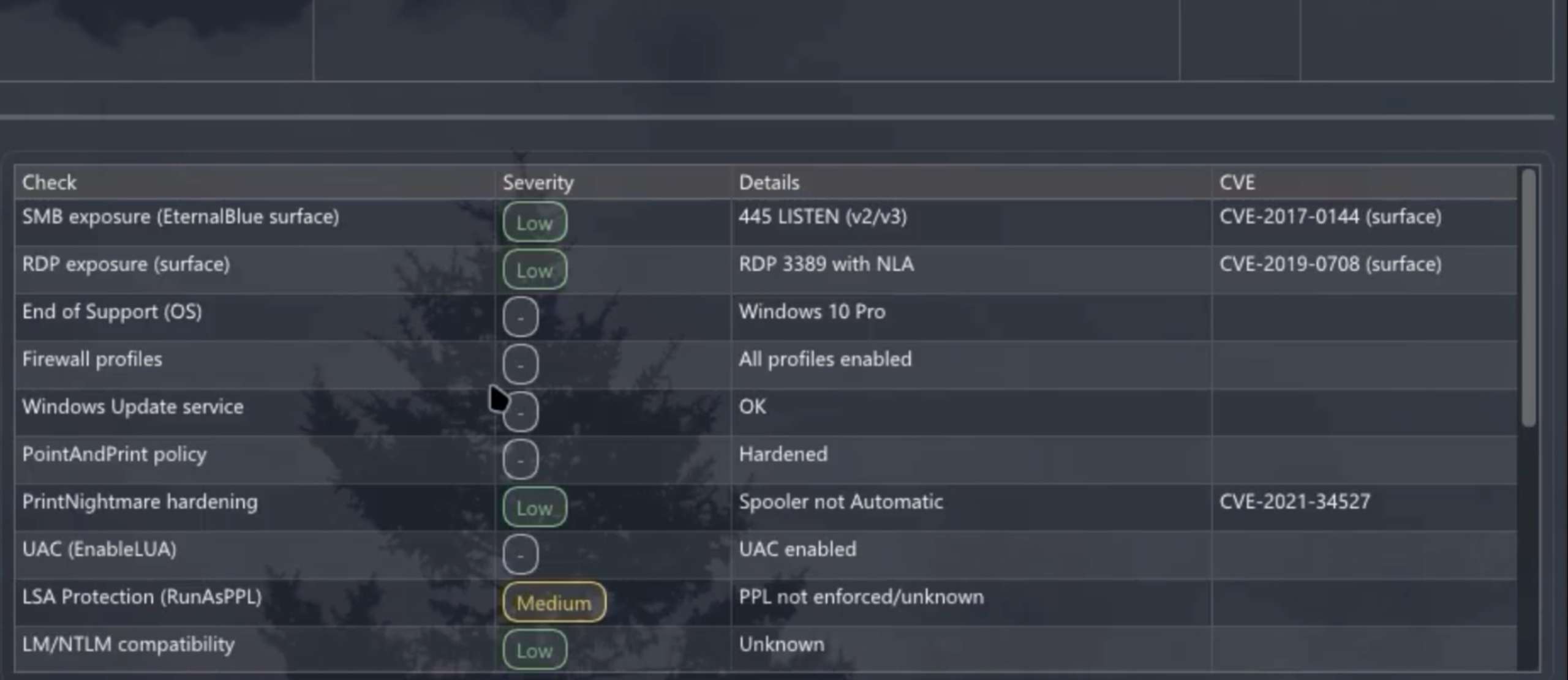

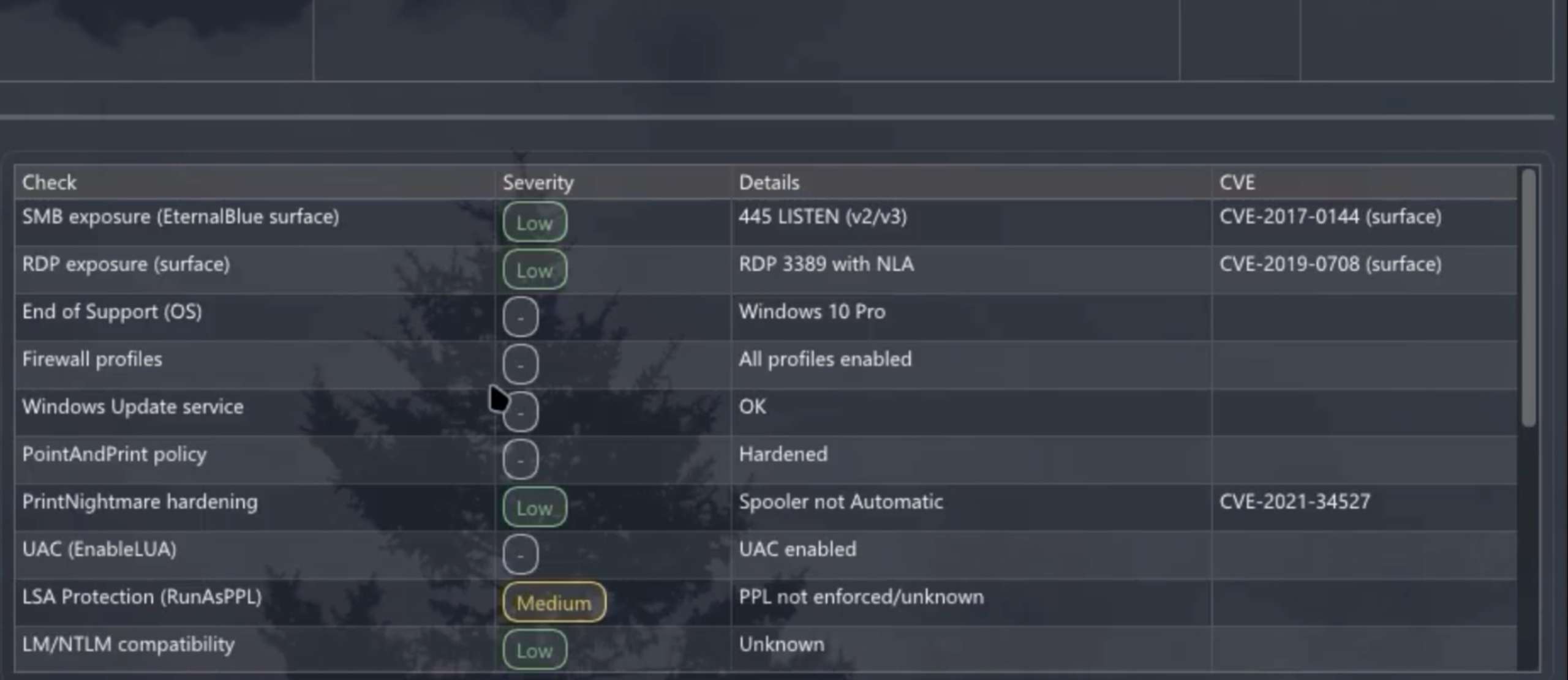

Встроенный сканер уязвимостей ищет в системе жертвы непропатченные уязвимости, небезопасные настройки и устаревшее ПО. Результаты отправляются операторам малвари в виде оценки, по которой атакующие могут спланировать дальнейшую эксплуатацию. Исследователи предупреждают, что этот модуль особенно опасен в корпоративных средах: малварь может обнаружить устаревший VPN-клиент или уязвимость для повышения привилегий, которые в итоге будут использованы для углубления в инфраструктуру жертвы. Кроме того, сканер ищет уязвимые системы поблизости для бокового перемещения.

В Varonis отмечают, что Atroposia продолжает тренд на демократизацию киберпреступности. Наряду с другими MaaS-платформами (такими как SpamGPT и MatrixPDF), она снижает технический барьер для входа — даже низкоквалифицированные злоумышленники получают возможность проводить эффективные «атаки по подписке».

По словам аналитиков, Atroposia имеет модульную архитектуру. Малварь взаимодействует с управляющими серверами по зашифрованным каналам и умеет обходить User Account Control (UAC) для повышения привилегий в Windows. После заражения она обеспечивает устойчивый незаметный доступ к системе жертвы. Ключевыми модулями Atroposia являются:

HRDP Connect запускает скрытый сеанс удаленного рабочего стола в фоновом режиме, позволяя атакующим открывать приложения, читать документы и почту, также в целом взаимодействовать с системой без каких-либо видимых признаков вредоносной активности. Исследователи подчеркивают, что стандартные средства мониторинга удаленного доступа могут «не заметить» происходящее.

Файловый менеджер работает как привычный «Проводник»: злоумышленники могут просматривать, копировать, удалять и запускать файлы. Компонент-граббер ищет нужные данные по расширениям или ключевым словам, упаковывает их в защищенные паролями архивы ZIP и отправляет на управляющий сервер, используя in-memory методы, что минимизирует следы атаки в системе.

Стиллер собирает сохраненные логины, данные криптовалютных кошельков и файлы чатов. При этом менеджер буфера обмена в реальном времени перехватывает все, что копирует пользователь (пароли, API-ключи, адреса кошельков) и сохраняет для атакующих.

Модуль подмены DNS подменяет домены на IP-адреса злоумышленников на уровне хоста, незаметно перенаправляя жертву на подконтрольные хакерам серверы. Это открывает возможности для фишинга, MitM-атак, распространения фальшивых обновлений, внедрения рекламы или малвари, а также кражи данных через DNS-запросы.

Встроенный сканер уязвимостей ищет в системе жертвы непропатченные уязвимости, небезопасные настройки и устаревшее ПО. Результаты отправляются операторам малвари в виде оценки, по которой атакующие могут спланировать дальнейшую эксплуатацию. Исследователи предупреждают, что этот модуль особенно опасен в корпоративных средах: малварь может обнаружить устаревший VPN-клиент или уязвимость для повышения привилегий, которые в итоге будут использованы для углубления в инфраструктуру жертвы. Кроме того, сканер ищет уязвимые системы поблизости для бокового перемещения.

В Varonis отмечают, что Atroposia продолжает тренд на демократизацию киберпреступности. Наряду с другими MaaS-платформами (такими как SpamGPT и MatrixPDF), она снижает технический барьер для входа — даже низкоквалифицированные злоумышленники получают возможность проводить эффективные «атаки по подписке».